日本CERT(计算机紧急响应小组)发布了一个新实用程序,使Windows用户可以轻松检查他们是否感染了Emotet木马。

Emotet木马是分布最广泛的恶意软件之一,通过带有恶意Word文档附件的网络钓鱼电子邮件传播。

这些电子邮件伪装成发票,运输通知,帐户报告, 假日聚会邀请,甚至有关冠状病毒的信息 ,以希望您被诱骗或欺骗来打开附件。

安装后,Emotet将利用受感染的计算机向潜在的受害者发送更多垃圾邮件,并将其他恶意软件下载到计算机上。

Emotet尤其危险,因为它通常下载并安装Trickbot银行木马,该木马会在尝试传播到网络上的其他计算机时窃取已保存的凭据,cookie,浏览器历史记录,SSH密钥等。

如果网络具有高价值,TrickBot还将向Ryuk Ransomware运营商开放反向外壳,后者将对网络进行加密,作为最终的有效负载。

由于其严重性,受害者必须迅速找到并删除Emotet木马,然后才能将其他恶意软件下载并安装到受感染的计算机上,这一点很重要。

使用EmoCheck检查Emotet木马

通过恶意附件安装Emotet时,它将存储在%LocalAppData%下的半随机文件夹中。

它是半随机的,因为它不会使用随机字符,而是使用以下列表中的两个关键字构建的文件夹名称:

duck, mfidl, targets, ptr, khmer, purge, metrics, acc, inet, msra, symbol, driver, sidebar, restore, msg, volume, cards, shext, query, roam, etw, mexico, basic, url, createa, blb, pal, cors, send, devices, radio, bid, format, thrd, taskmgr, timeout, vmd, ctl, bta, shlp, avi, exce, dbt, pfx, rtp, edge, mult, clr, wmistr, ellipse, vol, cyan, ses, guid, wce, wmp, dvb, elem, channel, space, digital, pdeft, violet, thunk

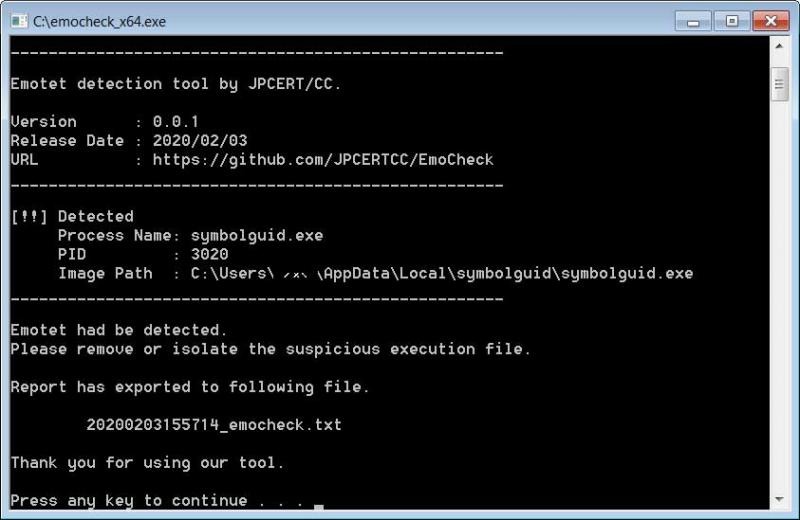

如下所示,Emotet已安装在“ symbolguid”文件夹下。这是上面列表中两个关键字的组合。

要检查您是否感染了Emotet,可以从Japan CERT GitHub存储库下载EmoCheck实用程序。

https://github.com/JPCERTCC/EmoCheck/releases

下载后,解压缩该zip文件,然后根据下载的内容双击emocheck_x64.exe(64位版本)或emocheck_x86.exe(32位版本)。

一旦运行,EmoCheck将扫描Emotet木马并警告您是否被发现,正在运行的进程ID以及恶意文件的位置。

此信息还将保存到位于[emocheck.exe的路径] \ yyyymmddhhmmss_emocheck.txt的日志文件中。

如果您运行EmoCheck并发现自己已被感染,则应立即打开任务管理器并终止列出的过程。

然后,您应该使用信誉良好的防病毒软件扫描计算机,以确保尚未将其他恶意软件下载并安装到计算机上。

对于网络管理员来说,此工具也很有用,它可以用作登录脚本的一部分,以快速查找已感染了Emotet的计算机,以防止全面的勒索软件攻击。