微软推出了一系列称为“安全核心PC”的设备,这些设备内置了针对固件攻击的内置保护功能,这种攻击已被国家资助的黑客组织越来越多地使用。

例如,APT28网络间谍组织(也被追踪为Sednit,Fancy Bear,Strontium和Sofacy)使用了名为LoJax的 统一可扩展固件接口(UEFI)rootkit作为其2018年业务的一部分。

这不仅使攻击者在受感染计算机上具有持久性,不仅可以防止重新安装操作系统,还可以防止尝试更换受感染计算机上的硬盘。

微软表示:“这些设备是专门为金融服务,政府和医疗保健等行业设计的,并且是为处理高度敏感的IP,客户或个人数据(包括PII)的员工而设计的,因为这些是针对国家级攻击者的更高价值的目标,” 。

内置保护层

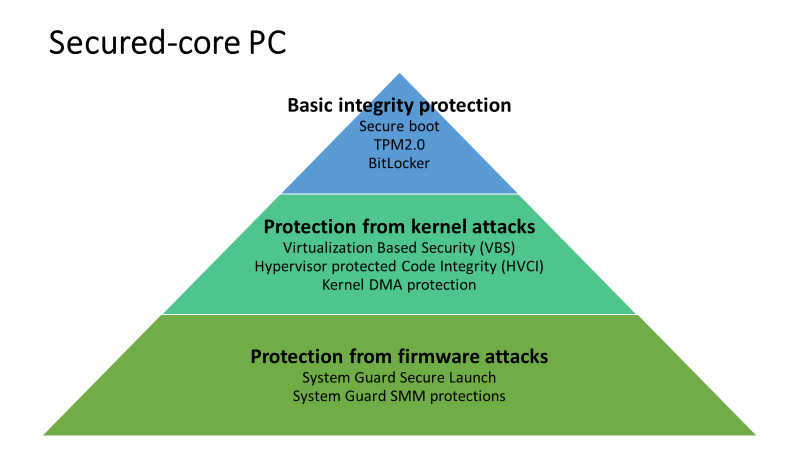

这种新型的安全设备旨在紧密满足一系列软件和硬件要求,这些要求“将隔离的最佳安全实践和对Windows操作系统所支撑的固件层或设备核心的信任度降至最低”。

鉴于内置的硬件,固件,操作系统和身份功能之间的深度集成,这些层被组织为旨在防止攻击者成功破坏系统的层次结构,因此安全核心PC可以防止针对性攻击和高度高级威胁的风险不断增加。盒子。

“与我们的OEM和芯片合作伙伴合作创建的这些设备满足一组特定的设备要求,这些要求将隔离和最小信任度的安全最佳实践应用于支持Windows操作系统的固件层或设备核心,”微软补充说。

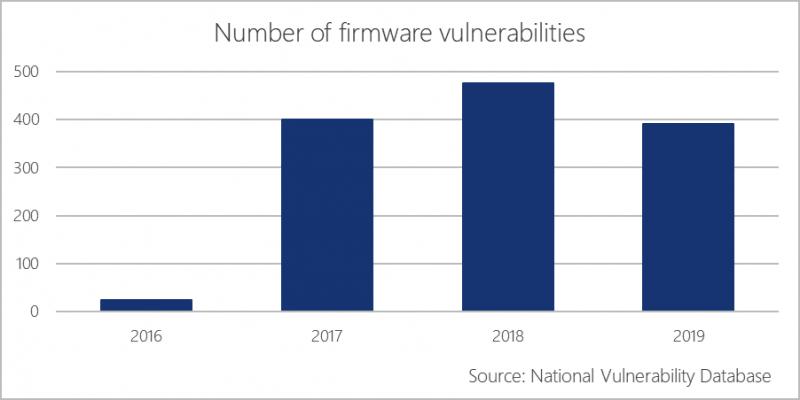

安全核心PC作为解决方案,可以解决攻击者可以利用的越来越多的固件漏洞,从而绕过Windows计算机的安全启动,并且当今端点安全解决方案中的固件级别缺乏可见性。

为了保护安全核心PC用户免受其攻击,Microsoft及其OEM合作伙伴引入了以下一系列内置要求:

• 安全地加载Windows: 安全核心PC启用了Hypervisor Enforced Integrity后,才启动由已知和批准的权威机构签名的可执行文件。此外,虚拟机监控程序会设置并强制执行权限,以防止恶意软件尝试修改内存并使其成为可执行文件。

• 固件保护: System Guard安全启动使用CPU验证设备安全启动,从而防止高级固件攻击

• 身份保护: Windows Hello允许您无需密码即可登录,Credential Guard利用VBS防止身份攻击

• 安全,硬件隔离的操作环境: 使用Trusted Platform Module 2.0和具有动态信任根测量

(DRTM)的现代CPU 安全地启动PC,并最大程度地减少固件漏洞

这些规定允许安全核心PC安全启动,保护自己免受固件漏洞的侵害,保护其操作系统免受攻击,防止未经授权的访问,并保护其用户的身份和域凭据。

Windows Defender System Guard是关键要求

微软表示: “利用来自AMD,英特尔和高通的新硬件功能,Windows Defender现在将System Guard安全启动实现为安全核心PC设备的一项关键要求,以保护启动过程免受固件攻击。”

“ System Guard使用AMD,Intel和ARM的最新芯片内置的动态测量信任根(DRTM)功能,使系统能够利用固件来启动硬件,然后在将系统重新初始化为不久后使用通过使用操作系统启动加载程序和处理器功能将系统向下发送到众所周知且可验证的代码路径,从而将其置于受信任的状态。”

根据Microsoft的公告,所有Secured核心PC都将配备必要的操作系统和硬件,以支持Windows Defender System Guard的功能。

客户可以在此专用网页上找到有关经过安全核心PC验证的设备的更多信息,也可以访问参与此新计划的OEM厂商Dell,Dynabook,HP,Lenovo和Panasonic,以找到更多信息。